تطلب 1.7 مليون موقع WordPress تحديثًا أمنيًا بسبب ضعف خطير في وردبرس

تأثر WordPress بنقاط الضعف التي تم تحديدها في بعض مكوناته الإضافية ، والتي يمكن أن تعرض أمن مواقع الويب التي أنشأها النظام الأساسي للخطر. في كانون الثاني (يناير) ، تم تحديد ثغرة أمنية في المكون الإضافي Essential Addons for Elementor ، وهي ميزة يستخدمها أكثر من مليون موقع ويب. تم اكتشاف المشكلة بواسطة محقق PatchStack ، ولكن تم إصلاحها منذ ذلك الحين..

الآن كان هو المكون الإضافي UpdraftPlus ، المستخدم لإنشاء واستعادة النسخ الاحتياطية لموقع الويب. سمحت المشكلة التي تم العثور عليها ، والتي تم إصلاحها بالفعل من خلال تحديث أمني طارئ ، لجميع المستخدمين الذين لديهم حساب على موقع ويب بتنزيل قاعدة البيانات بالكامل.

تم اكتشاف الخطأ بواسطة الباحث الأمني Marc Montpas من Jetpack أثناء مراجعة البرنامج المساعد. في حديثه إلى Ars Technica ، ذكر المحقق أن الخطأ كان من السهل جدًا استغلاله ، مع نتائج كارثية إذا تم استخدامه. "سمح ذلك للمستخدمين الذين لديهم امتيازات أساسية بتنزيل النسخ الاحتياطية من موقع ويب ، بما في ذلك قواعد البيانات الأولية.

تم تنبيه مطوري UpdraftPlus إلى الخطأ ، وتم إصلاحه في اليوم التالي ، مما أجبر جميع مواقع الويب التي تستخدم هذا المكون الإضافي على إجراء تحديث طارئ. إجمالاً ، تم تحديث 1.7 مليون موقع ، من حوالي 3 ملايين مستخدم.

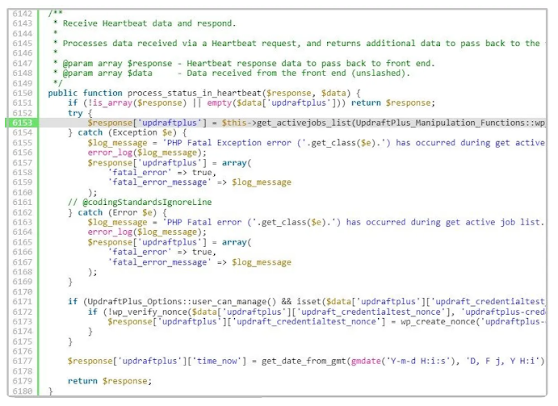

في مدونة Jetpack ، تم توضيح أن الثغرة الأمنية كانت بسبب التنفيذ غير الصحيح لميزة WordPress “hearbeat” ، والتي تضمن التحقق من امتيازات المستخدم. في هذه الحالة ، لم تتحقق مما إذا كان الوصول تم بواسطة مسؤولي الموقع. يمكن للمتسلل الوصول بسهولة إلى المعلومات من النسخ الاحتياطية لموقع الويب من خلال الثغرة الأمنية.

لتأكيد أن لديك الإصدار الآمن من المكون الإضافي UpdraftPlus ، يجب على مسؤولي مواقع الويب المستندة إلى WordPress التحقق من تحديثه إلى الإصدار 1.22.

تحديث البرنامج المساعد لـ WordPress Forced UpdraftPlus على ملايين المواقع الإلكترونية

في خطوة غير مسبوقة وخطيرة ، فرض WordPress تحديث المكون الإضافي UpdraftPlus على ملايين مواقع الويب ، والآن هناك خلل.

اتخذ WordPress الخطوة النادرة المتمثلة في إجبار المكون الإضافي UpdraftPlus على التحديث على جميع مواقع الويب لإصلاح ثغرة أمنية شديدة الخطورة ، مما يسمح لمشتركي موقع الويب بتنزيل أحدث النسخ الاحتياطية لقاعدة البيانات ، والتي غالبًا ما تحتوي على بيانات اعتماد و PII.

تستخدم ثلاثة ملايين موقع ويب مكون WordPress الإضافي الشهير ، لذلك كانت إمكانية الاستغلال كبيرة ، مما أثر على جزء كبير من الإنترنت ، بما في ذلك المنصات الرئيسية.

تؤثر الثغرة الأمنية على إصدارات UpdraftPlus 1.16.7 حتى 1.22.2 ، وقام المطورون بتصحيحها بإصدار 1.22.3 أو 2.22.3 للإصدار Premium (المدفوع).

تم اكتشاف الخلل بواسطة الباحث الأمني Marc Montpas من Automattic وتم تتبعه باعتباره CVE-2022-0633 ويحمل درجة CVSS v3.1 البالغة 8.5.

يساعد UpdraftPlus في تبسيط عملية النسخ الاحتياطي والاستعادة من خلال وظائف النسخ الاحتياطي المجدولة وخيار التنزيل التلقائي إلى عنوان بريد إلكتروني موثوق به.

ومع ذلك ، نظرًا لوجود أخطاء في المكون الإضافي ، يمكن لأي مستخدم مصادق عليه منخفض المستوى إنشاء رابط صالح يسمح لهم بتنزيل الملفات.